Assessment Consulting für erfolgreiche Sicherheitsstrategien

Wie kann man einen objektiven Überblick über bestehende Cyberangriffe und Schwachstellen in der IT-Infrastruktur erhalten?

Verschiedene Unternehmen - verschiedene Ausgangsszenarien: Keine Infrastruktur und kein Unternehmensrisiko sind gleich. Die gefährlichsten Cyberbedrohungen sind individuell auf die Schwachstelle des jeweiligen Unternehmens zugeschnitten. Durch unsere Expertise und regelmäßige Security Assessments erhalten Sie einen Überblick über Ihren Sicherheitsstand und die Einhaltung der bestehenden branchenspezifischen Sicherheitsstandards.

Wir unterstützen oder führen für Sie Risk Assessments, Vulnerability Assessments, Penetrations Tests und Audits durch. Hierbei greifen wir auf die neuesten Standards der ISO 31000:2018 oder B3S sowie marktführende Tools zurück.

-

Vulnerability und Penetration Testing

Aufdecken von Schwachstellen im Unternehmen - Penetrationstests, Vulnerability Scans und Cyberscoring

Vulnerability Management

Risk Assessment

Im Risik Assessment wird der Grundstein für eine erfolgreiche IT-Sicherheitsstrategie gelegt. Nach den gültigen Risikomanagement-Standards ISO 31000:2018 oder ISO 14971:2013 sowie den B3S und weiteren, führen wir ein viergliedriges Risiko Assessment durch:

- Schwachstellen-Identifikation

- Risiko-Analyse

- Risiko-Evaluation

- Risiko-Kontrolle

Hierbei gehen unsere Experten mit den jeweiligen Beurteilungsmethoden auf die Branche, Firmengliederung und Aufbau ein und tragen somit Rechenschaft dafür, dass es sich um ein genau auf Ihre Anforderungen erstelltes Risk Assessment handelt.

Vulnerability Management

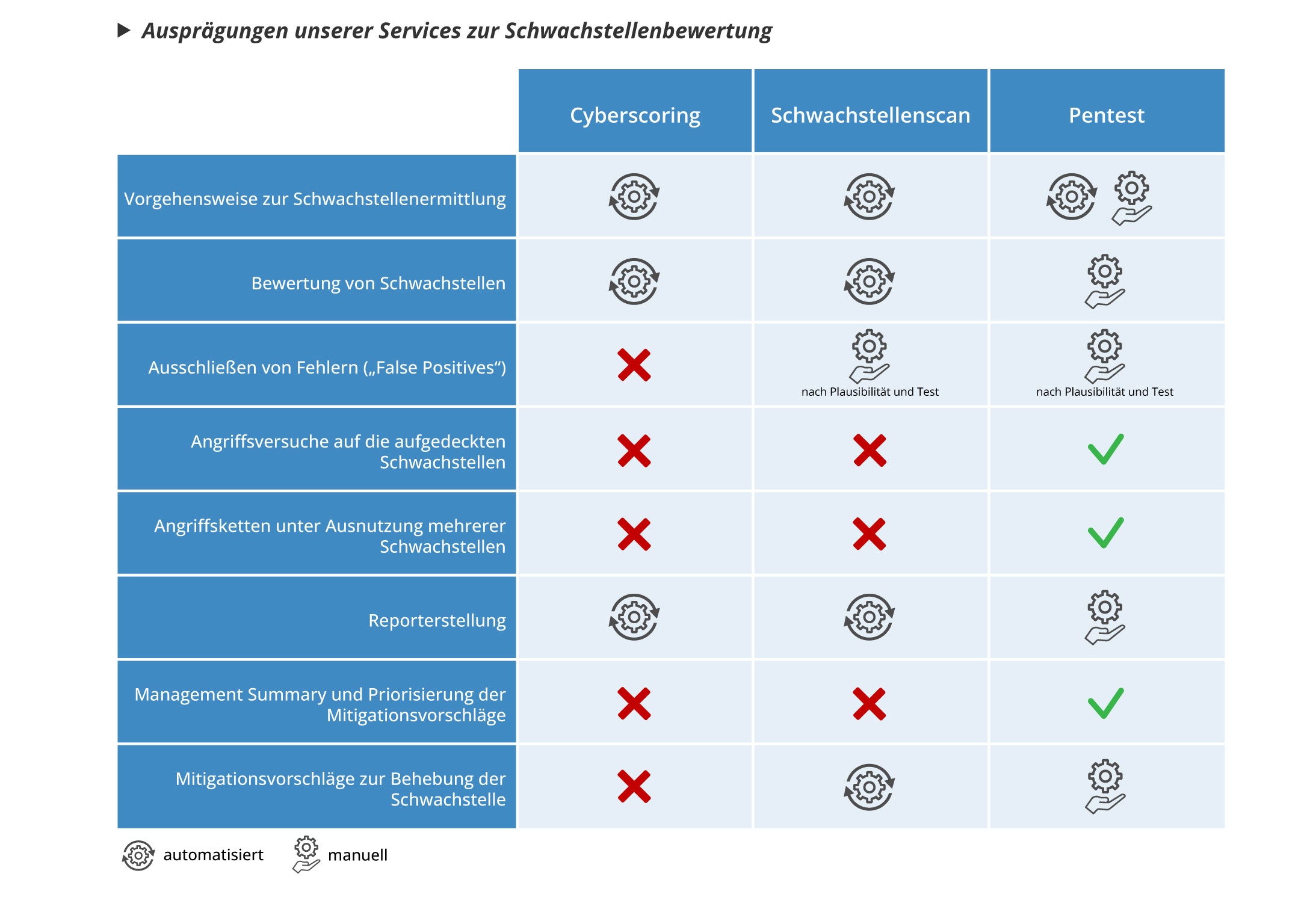

Cyber Scoring, Schwachstellenscans und Pentests

Ob aufgrund der wachsenden Bedrohungslage und immer ausgefeilterer Angriffstechniken oder der Anforderungen von Zertifizierungen und Audits - eine regelmäßige Überprüfung der implementierten Schutzmaßnahmen ist unverzichtbar.

Diesen Anforderungen können Sie mit Penetrationstests und Schwachstellenscans gerecht werden. Viele Kunden nutzen außerdem ein automatisiertes Cyberscoring um einen Überblick zu erhalten.

Cyber Scoring bewertet den Sicherheitszustand eines Unternehmens anhand von Metriken und Kennzahlen. Es kann verwendet werden, um Verbesserungen im Laufe der Zeit zu verfolgen.

Ein Schwachstellenscan ist eine gezielte Suche nach Sicherheitslücken und Schwachstellen in einem Netzwerk, einer Anwendung oder einem System. Der Zweck besteht darin, bekannte Schwachstellen zu identifizieren, die von Angreifern ausgenutzt werden könnten.

Penetrationstests sind gezielte Angriffe auf ein System, um die tatsächliche Ausnutzbarkeit von Schwachstellen zu testen. Sie simulieren die Vorgehensweise eines Angreifers, um zu überprüfen, ob es möglich ist, in ein System einzudringen und Daten zu kompromittieren.

- Durchführung: Mit Hilfe von automatisierten Tools und Algorithmen.

- Fokus: Bewertung des Sicherheitsstatus und der Identifizierung von Risiken auf hoher Ebene.

- Durchführung: Automatisiert mit Tools wie Nessus, Burp-Suite o. ä.

- Fokus: Der Schwerpunkt liegt auf der Identifizierung von Schwachstellen, die behoben werden müssen, um die Sicherheit zu verbessern.

- Durchführung: Manuell. Diese Tests werden von spezialisierten Sicherheitsexperten (Penetrationstestern) durchgeführt, die verschiedene Angriffstechniken einsetzen, um Schwachstellen zu identifizieren und zu demonstrieren, wie diese ausgenutzt werden können.

- Fokus: Der Schwerpunkt liegt auf der Identifizierung von Schwachstellen und deren Ausnutzbarkeit, um konkrete Sicherheitslücken zu beheben.

Cyber Scoring

Der externe Blick eines Angreifers:

Das Cyber Scoring nutzt Framework und öffentlich zugängliche Daten von intelligenten Open-Source-Werkzeugen und -Techniken (OSINT) zur Erfassung von Informationen, wie sie auch Angreifer einsetzen.

Mit dem Cyber Scoring haben Sie einen Management-Report zur Hand, der Ihnen gleichzeitig als Dokumentation und Wirksamkeitsüberprüfung dient (DSGVO-konform).

Das vollautomatisierte Scoring liefert Erkenntnisse in folgenden Kategorien:

- Angriffsfläche im Internet

- Konfiguration der Webserver

- Cyber Security Score

- Konkrete Gefährdungslage

- Reputation im Cyberspace

- Organisations- und Prozessrisiken

- Länderrisiken

- Vertrauenswürdige Verschlüsselung

Unter dem Punkt "Organisations- und Prozessrisiken" erfahren Sie beispielsweise, wie gut ihre Dienstleister hinsichtlich gesetzlicher Vorschriften aufgestellt sind (ISO 27001, ISO 9001, DSGVO).

Ablauf des Penetration Testing

Mit Durchlaufen des Pen Tests ergeben sich wertvolle strategische Hinweise für Ihre IT und zugleich rechtliche Nachweise für gesetzliche Anforderungen.

Arten von Pentests, die Consist anbietet:

- Infrastruktur (mit Active Directory und LDAP)

- Web / Intranet / Web-API (Rest, SOAP, …)

- Cloud (AWS, Azure, Google)

- Mobile (Android, IOS, MDM)

- Wireless (Wlan, Bluetooth, NFC, RFID)

- IoT / OT / Hardware

- Phase 1: Preparation

Bevor die eigentlichen Tests und Scans beginnen, müssen zunächst in Phase 1 die entsprechenden rechtlichen Bedingungen und weitere Anforderungen sowie der genaue Scope des Tests spezifiziert werden. Sind sämtliche organisatorischen Rahmenbedingungen ausgehandelt, kann mit dem Start von Phase 2 begonnen werden. - Phase 2: Reconnaissance

In diesem Abschnitt des Penetrationstests wird das Testobjekt durch erste Analysen wie Port-Scans und Footprinting analysiert. Des Weiteren werden in dieser Phase automatisierte Scan-Tools zum Einsatz gebracht, um so viele Informationen wie möglich über das Testobjekt zu sammeln und erste automatisierte Angriffe auf die Systeme durchzuführen. Auf Basis der Ergebnisse der eingesetzten Tools können erste potentielle Schwachstellen erkannt werden, welche bereits von den Tools automatisiert ermittelt wurden. Aufgrund dieser Informationen und der Analyse aus Phase 3 werden dann weitere manuelle Attacken in Phase 4 ausgeführt. - Phase 3: Enumeration

Es werden die entsprechenden Scan-Ergebnisse ausgewertet und analysiert. Dabei werden zum einen die bereits durch die Tools ausgeführten Angriffe ersichtlich und zum anderen sind dadurch die gesammelten Informationen der Scans für die Ausführung von manuellen Angriffen in Phase 4 nutzbar. - Phase 4: Exploitation

Basierend auf den Scan-Ergebnissen aus Phase 2 sowie der genaueren Analyse in Phase 3 werden weitere manuelle Attacken auf das Testobjekt durchgeführt. In dieser Phase wird versucht Schwachstellen auszunutzen um beispielsweise Angriffe zur Erweiterung von Rechten (Privilege Escalation) oder zur generellen Überprüfung von Rechten (Access Control) durchzuführen. Zusätzlich werden weitere Angriffe wie XSS oder SQL-Injection durchgeführt. - Phase 5: Documentation

Abschließend folgt die Bewertung und Dokumentation der gefundenen Schwachstellen und Funde basierend auf dem CVSSv3.1. Dabei werden die Wahrscheinlichkeit der Ausnutzung sowie Schwere der Schwachstelle und weitere Parameter einbezogen, um einen entsprechenden Risk Score zu generieren.

Audit

Standards schaffen Vertrauen.

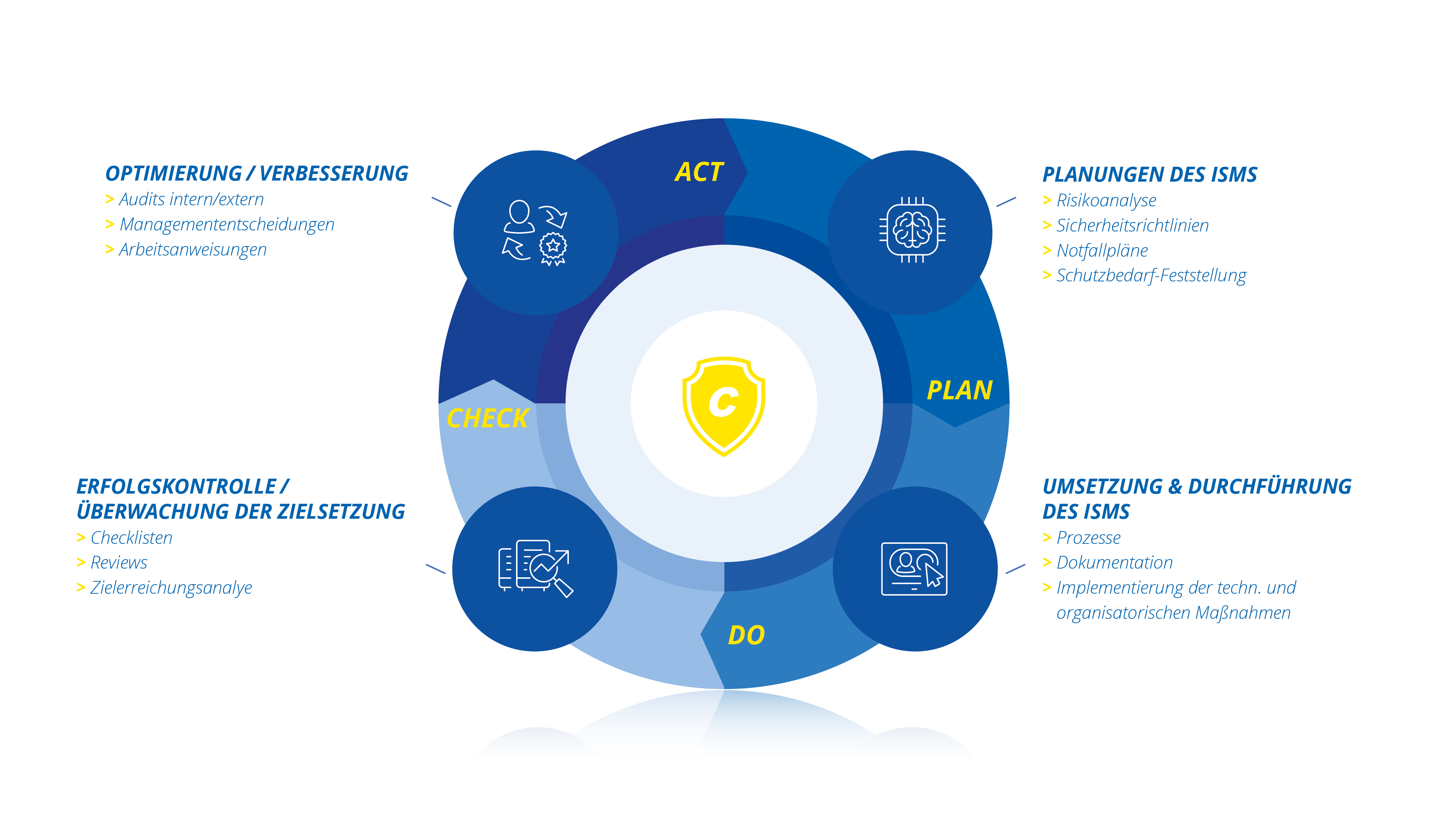

Seit 2005 gibt es die ISO 27001, ein international anerkannter Standard, mit dem Unternehmen nicht nur hohe Anforderungen an ihre Informationssicherheit nachweisen können, sondern auch die Umsetzung konkreter IT-Grundschutz-Maßnahmen.

Die ISO 27001 ist die international führende Norm für die Bewertung der Sicherheit von Informationen und IT-Umgebungen. Zentrale Forderung der Norm ISO 27001 und Grundvoraussetzung für eine Zertifizierung ist die Einführung eines Informationssicherheits-Management-Systems, kurz ISMS. Anforderungen an Umsetzung und Dokumentation eines ISMS gibt die ISO 27001 vor. Dementsprechend definiert das ISMS Regeln und Methoden, um Informationssicherheit nicht nur gewährleisten, sondern auch optimieren zu können.

Consist - Informationssicherheits-Management-System - ISMS

Unternehmen profitieren in mehrfacher Hinsicht von einem ISMS:

- Compliance-Anforderungen und gesetzliche Vorgaben werden erfüllt

- Das Vertrauen von Stakeholdern wird gestärkt

- Audits und Wirtschaftsprüfungen werden vereinfacht

- Höhere Sicherheit der IT-Systeme wird systematisch erreicht

Unsere Consultants werden regelmäßig geschult und besitzen Zertifizierungen für:

- ISACA ISMS Auditor / Lead Auditor nach ISO/IEC 27001:2022

- Zusätzliche Prüfverfahrens-Kompetenz für §8a BSIG

- Datenschutzbeauftragter (TÜV)

- compTIA Security+

- IPMA Level D (GPM)

- Uvm.

Branchenspezifische Auditvorbereitung und Auditbegleitung

- Ma-Risk / BaFin (Finanzen)

- PCI-DSS /PSD2 (E-Commerce)

- IMO Resolution MSC.428 (Schifffahrt)

- Uvm.

Wir beraten, implementieren und unterstützen Sie bei der Einführung und Zertifizierung Ihres ISMS.

KRITIS-Unternehmen

Mit Blick auf die Betreiber kritischer Infrastrukturen (KRITIS) gibt es zwar noch keine ausdrückliche Vorgabe für die Einführung eines ISMS, allerdings müssen KRITIS-Unternehmen alle zwei Jahre Nachweise zur Informationssicherheit erbringen in Form von Sicherheitsaudits oder Zertifizierungen. Die Einführung eines ISMS nach ISO 27001 ist derzeit die beste Antwort hierauf, für Strom- und Gasnetzbetreiber ist ein solches inzwischen verpflichtend gemäß IT-Sicherheitsgesetz.

In seiner Orientierungshilfe (OH) für die Implementierung von Systemen zur Angriffserkennung (SzA) empfiehlt das Bundesamt für Sicherheit in der Informationstechnologie (BSI) aus diesem Grund die Einrichtung eines ISMS.

Kritis-Leistungen

Wir unterstützen oder führen in Ihrem Auftrag durch:

- Schulung und Sensibilisierung

- Sicherheitsaudits

- Erstellung und Pflege des Regelwerks

- Risikomanagement

- Begleitung bei externen Audits

- Unterstützung bei der Einführung eines ISMS

- Externer ISMS-Beauftragter

Ansprechpartner

Katharina Bischoff

Portfoliomanagerin

Telefon: 0431 3993-554

Mobil: +49 172 7436238

Mail: bischoff@consist.de