uberAgent

Wenn es um die Analyse und Sicherheit von Anwendungsleistungen geht, ist uberAgent die ideale Ergänzung für Splunk. Das Tool uberAgent sammelt Daten am Endpoint und überträgt diese an Splunk.

User Experience Monitoring

uberAgent liefert Informationen zu allen Aspekten der Benutzererfahrung und Anwendungsleistung auf jedem Windows-Endpunkt. Detaillierte Inventarinformationen zeigen an, welche Anwendungen wann und wie oft verwendet werden, wie es um die Anwendungszuverlässigkeit bestellt ist, wo Probleme mit der Netzwerkkonnektivität bestehen und vieles mehr.

Einen Auszug der wichtigsten Features zeigen folgende Screenshots:

Logon duration - Anmeldedauer

-> Wird das Benutzerprofil langsam geladen? -> Ist das Anmeldeskript zu groß geworden? -> Wird die Gruppenrichtlinie effizient verarbeitet?

Netzwerk-Latenzzeit pro Anwendung

Wenn Anwendungen eine schlechte Leistung erbringen, ist die Hauptursache oftmals ein überlasteter Backend-Server. Solche Probleme sind schwer zu diagnostizieren. uberAgent vereinfacht dies, indem er zeigt, wie viele Daten an welchen Backend-Service übertragen wurden und wie lange dies genau gedauert hat.

Endpoint Security Analytics

Solch ein umfangreicher Datensatz zur Systemaktivität, wie ihn uberAgent generiert, ist auch im Sicherheitskontext von hoher Relevanz. Daher wurde der uberAgent ESA entwickelt, der Daten speziell für Security-Zwecke aufbereitet.

Der uberAgent ESA agiert rein anwendungs- und hardwarebezogen und monitort die technischen Parameter, die im Betrieb des Windows-Clients auftreten.

Mit der Anbindung an die Überwachung der Clients durch Splunk ermöglicht der uberAgent ESA ein gezieltes Monitoring der gesammelten Daten.

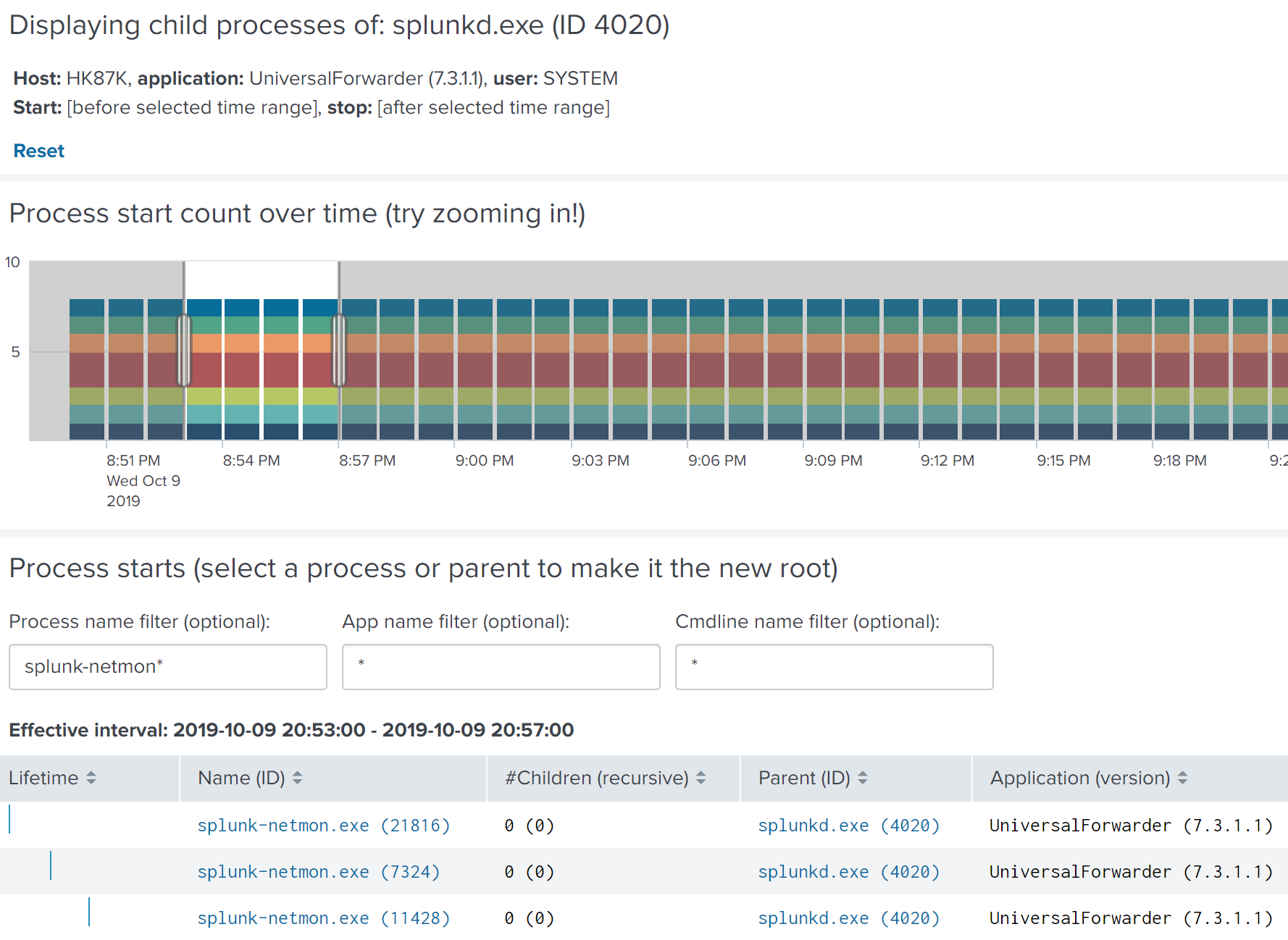

Prozessbaum-Dashboard

Das uberAgent ESA-Prozessbaum-Dashboard ermöglicht eine komfortable Navigation durch komplexe Hierarchien von sogar Millionen von Eltern-Kind-Prozessbeziehungen und bietet Analysten ein leistungsstarkes Tool, mit dem sie Prozessaktivitäten durch interaktive Visualisierung verstehen können.

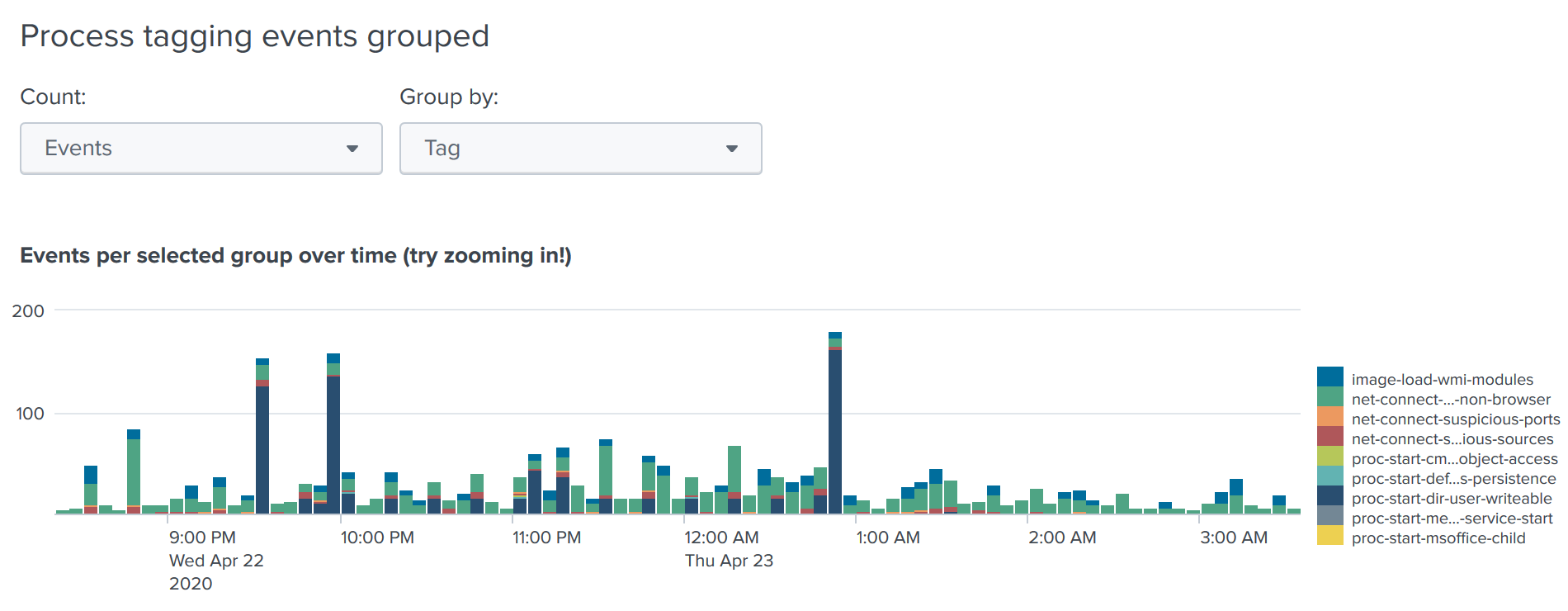

Tagging von Ereignisgruppen

Mit Hilfe einer leistungsstarken und flexiblen Regeldefinitionssprache werden Unternehmen in die Lage versetzt, riskante Prozesse zu identifizieren. Matching-Prozesse erhalten ein Tag und eine Risikobewertung, die beide frei gewählt werden können. Prozesskennzeichnungsregeln können in wiederverwendbaren Blöcken organisiert werden. Alle Erkennungselemente unterstützen reguläre Ausdrücke und einige sogar eine Kombination aus regulären Ausdrücken und Umgebungsvariablen.

uberAgent ESA enthält vordefinierte Regeln für viele häufig auftretende Bedrohungen, einschließlich der Identifizierung untergeordneter Microsoft-Office-Prozesse. Es besteht die Möglichkeit, Prozesse zu kennzeichnen, die von Standardbenutzern von Verzeichnissen gestartet werden, insbesondere Prozesse mit geringer Integrität, auf die geschrieben werden kann. Erweiterte Verzeichnisberechtigungen und SDDL-Analysen sind ebenfalls sofort verfügbar.

Ansprechpartner

Mirko Reich

Bereichsleiter Vertrieb & Marketing

Telefon: 0431 3993-614

Mobil: +49 173 4306503

Mail: reich@consist.de