Multi-Layer-Defense – Endpoint-Schutz

Sönke Freitag /

17.07.23 /

IT Security

Sönke Freitag /

17.07.23 /

IT Security

Spätestens seit dem Mittelalter verlässt man sich nicht nur darauf, dass die äußersten Burgmauern halten – das Kostbarste wurde stets durch weitere Mauern und den Burgfried geschützt.

Ähnlich verhält es sich heute mit den wichtigsten Assets einer Firma. Bei den meisten Firmen sind mittlerweile die Daten das schützenswerteste Gut. Ebenso wie im Mittelalter schon reicht ein reiner Schutz durch eine einstufige Technik, wie z. B. durch eine Perimeter-Firewall und vielleicht noch einen Antivirus, längst nicht mehr aus.

Wie in meinem vorigen Blog-Artikel [CONSIST1] bereits erwähnt, gibt es mit der Cyber-Kill Chain von Lockheed-Martin einen etablierten Ansatz, um Cyberangriffe auf jeder Ebene zu stoppen.

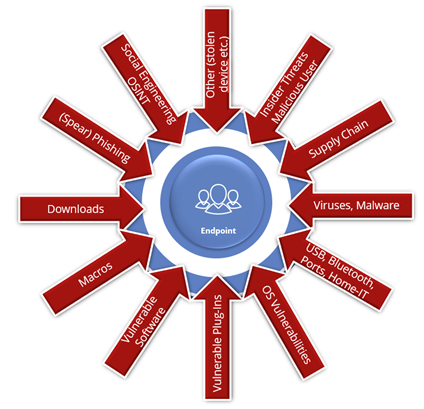

Der Endpoint ist eines der größten Einfallstore für Cyberattacken – und die Angriffsvektoren sind vielfältig:

In diesem Artikel sollen nun die Möglichkeiten zum Schutz der Endpoint-Umgebung betrachtet werden.

1. Härtung des Clients

Der Client (z. B. Windows 11) sollte nach Möglichkeit so weit wie möglich gehärtet werden – das heißt u. a.:

- Härtung des Betriebssystems mit den herstellereigenen Empfehlungslisten [MICROSOFT1]

- Schutz der per default offenen Schnittstellen (USB, Netzwerke, Bluetooth, ...)

- Aktuelle Einspielung aller Patches nicht nur des Betriebssystems, sondern auch aller Apps

- Sichere Konfiguration aller Apps (wie z. B. Browser, Mailclient, Kollaborationssoftware)

Das SysiPhus-Projekt des BSI [BSI1] bietet eine gute Übersicht über die möglichen „Stellschrauben“ an Windows-Systemen zur Verbesserung der Security.

2. Schutz vor bekannter Malware

Auch heutzutage ist ein Antivirus-/Antimalwareprogramm, das signaturbasiert oder mit heuristischen Verfahren bekannte Malware erkennt und entfernt, noch ein Teil der Endpoint-Sicherheitsmaßnahmen.

3. Schutz der Passwörter

Eines der größten Einfallstore für Angriffe sind immer noch schwache Passwörter. Was nützt eine komplexe Passwort-Policy, wenn diese Passwörter wie „Frühjahr2023!“ [HEISE1] zulässt? Wenn die Mitarbeitenden viele verschiedene Passwörter benötigen, steigt zudem die Gefahr des Password-Reuse.

Auch deswegen ist es wichtig, ein Identity and Access Management (IAM) mit „Least Privilege“-Ansatz zu implementieren. „Least Privilege“ heißt hier, dass jeder User nur das darf, was er für die Erfüllung seines Jobs benötigt. Auch sollte bei der Benutzeranlage ein Rollen- und Rechtesystem implementiert werden, in dem z. B. Administratoren nicht in der Rolle als Admin ihr normales Tagesgeschäft betreiben.

Single-Sign-On-Verfahren können die Wiederverwendung von Passwörtern reduzieren, ebenso wie Passwortmanager, z. B. Password Secure von Netwrix. Mittels Zwei-Faktor-Authentifizierung (2FA) wird ein weiterer zusätzlicher Schutz etabliert.

4. Schutz vor unbekannter Malware

Beim zu Beginn des Jahres entdeckten Angriff auf das Rote Kreuz wurde die Malware erst durch Endpoint Detection und Response (EDR wie z. B. [Tanium] oder [Deep-Instinct]) Software entdeckt:

"Most of the malicious files deployed were specifically crafted to bypass our anti-malware solutions, and it was only when we installed advanced endpoint detection and response - or EDR - agents as part of our planned enhancement program that this intrusion was detected," the ICRC says. Quelle: [GOVINFO]

Die Standard-AV-Software war diesbezüglich blind. Auch ist zu überlegen, ob die von Microsoft ausgerollte, durchaus gute Defender/Sentinel Anti-Malware-Umgebung für die eigene Firma ausreichend ist - denn die Angreifer testen ihre Malware ganz bestimmt zumindest auf genau diese Umgebung und versuchen, dort unentdeckt zu bleiben. Daher würde ich immer den kaskadierten Einsatz verschiedenster Produkte auf Perimeter, Endpoint, Mailserver etc. empfehlen.

5. Schutz vor eingehenden maliziösen Daten aus dem Internet

Einige Firmen verbieten die Kommunikation mit dem Internet und besitzen eigene Schleusen-Computer und dedizierte Stand-alone-Internet-Clients – dies ist aber in den meisten Umgebungen nicht praktikabel und wird von den Mitarbeitenden nicht akzeptiert. Daher muss eine praktikable Lösung für die beiden Haupt-Endpoint-Anwendungen im Internet (Mail und Web) gefunden werden.

5.1. Mail

Bei Mail wäre alles sehr einfach, wenn man alle Kommunikationspartner auf eine zertifikatsbasierte Kommunikation mit X.509 Zertifikaten, DKIM, SPF und DMARC umstellen könnte. In der Realität bricht eine solche Kommunikation spätestens bei der Presse- oder Personalabteilung. Diese beiden Positionen sind dazu auch noch selten mit IT-Security affinen Personen besetzt und daher ein willkommenes Ziel für alle Angreifer. Weitere Probleme werden auf der DMARC-Seite [DMARC] erörtert.

Was bleibt also zu tun?

Eine Mail kann Text- oder HTML-Inhalte transportieren und beliebige Attachments enthalten. Zwingt man nun die Mail in das Text-Format, so werden auf HTML basierende Angriffsvektoren entschärft, wie z. B. kürzlich wieder bei Thunderbird [THUNDERBIRD] – allerdings auf Kosten der Darstellung und Lesbarkeit.

Eine Alternative wäre das Rendern der Mail in einer Sandbox in ein PDF. Hierbei wird die Mail von einem Client in der Sandbox "Gelesen" und dann eine Art "Screenshot" an den Empfänger ausgeliefert. Diverse Vendoren bieten solche Lösungen an.

Für Attachments bietet sich ebenfalls eine Sandbox an - hierbei wird das Attachment (PDF, Word, Excel, ...) virtuell in der Sandbox "gedruckt", wobei der „Drucker“ dann eine PDF-Ausgabedatei erzeugt. Je nach Sicherheitsbedarf ist diese Ausgabedatei rein grafisch oder enthält den Text der Ursprungsdatei. Auf jeden Fall bleiben so die Makros und weitere potenzielle Schadfunktionen in den Ursprungsdokumenten in der Sandbox (sofern diese verlässlich und sicher arbeitet). Problematisch ist hier die Weiterverarbeitung der Dokumente, z. B. bei Excel-Dateien und PDF-Formularen.

Eine weitere Möglichkeit wäre das Betreiben der Mail-Lösung in einer dedizierten Umgebung – wie z. B. einer Sandbox – die nur remote zugreifbar ist und regelmäßig zurückgesetzt wird. Dies scheitert allerdings zumeist an den Bequemlichkeitswünschen der Mitarbeitenden.

5.2. Browsen im Web

Dass man Flash und andere gefährliche Plug-Ins deinstalliert haben sollte und die Browser stets aktuell zu patchen sind, ist inzwischen bekanntes Wissen. Was aber schützt gegen Zero-Day Exploits und Malware, die zielgerichtet gegen die eigene Firma eingesetzt wird?

Auch hier gäbe es wieder die einfache Lösung, bei der man mittels Whitelisting nur bestimmte Websites zulässt. Dies scheitert aber an der Praktikabilität der Pflege dieser Listen, der Akzeptanz der User und nicht zuletzt auch an der Angreifbarkeit der in der Whitelist enthaltenen Seiten. So wurde vor einigen Jahren z. B. ein Angriff über die Werbeserver einer Nachrichtenseite in deren Werbeanzeigen etabliert.

Eine weitere, nicht sichere Methode ist das Blacklisten von Seiten und IP-Adressen. Zum einen ist dies mit einem immensen Aufwand verbunden, zum anderen können Angreifer binnen weniger Minuten eine Angriffsseite auf einer für die Blacklist unbekannten IP-Adresse und Domain erstellen. Das Blacklisting von Domains und IP-Adressen ist also eher etwas, um Anwender von Social Media und anderen arbeitsfremden Inhalten fernzuhalten.

Einige Hersteller haben sich auf sogenannte „Threat Intelligence“ spezialisiert und bieten tagesaktuelle IP-Block- und URL-Block-Listen an. Je nach Qualität des Services kann dies als zusätzliche Schutzmethode z. B. auf dem Proxy sinnvoll sein.

Auch hier gibt es als weitere Lösungsmöglichkeit eine komplett virtualisierte Surfumgebung, die nur per Fernzugriff erreichbar ist.

Fazit

Die herkömmlichen Abwehrmethoden für Cyber-Bedrohungen bestehend aus Perimeter-Firewall und Antivirus reichen schon lange nicht mehr aus. Bedrohungsabwehr muss auf vielen Ebenen erfolgen. Hierbei gibt es für jede Bedrohungssituation teilweise innovative Neuerungen und Ergänzungen, die jede Firma in Erwägung ziehen sollte.

BSI1: https://www.bsi.bund.de/DE/Service-Navi/Publikationen/Studien/SiSyPHuS_Win10/SiSyPHuS_node.html

DEEP-INSTINCT: https://www.consist.de/de/technologien-tools/deep-instinct/

DMARC: https://dmarc.org/

GOVINFO: https://www.govinfosecurity.com/unpatched-zoho-bug-exploited-in-red-cross-attack-a-18523

MICROSOFT1: https://learn.microsoft.com/de-de/windows/security/

TANIUM: https://www.consist.de/de/technologien-tools/tanium/

THUNDERBIRD: https://www.mozilla.org/en-US/security/known-vulnerabilities/thunderbird/